题目

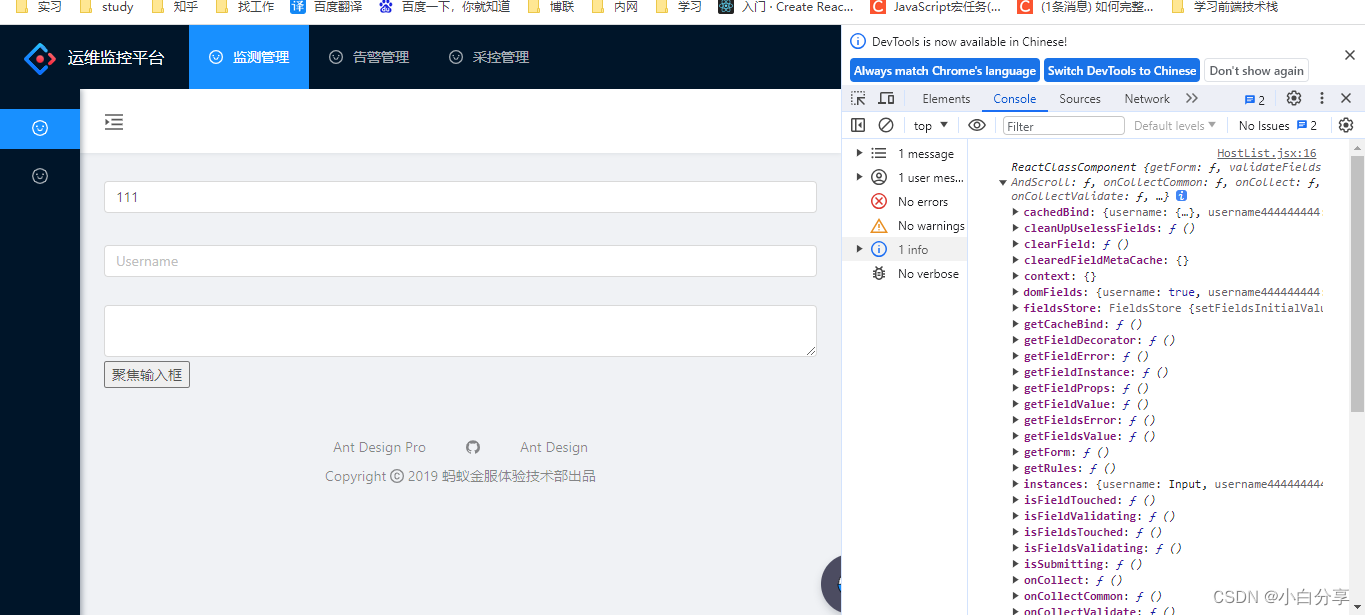

点进页面显示如下

点进去查看

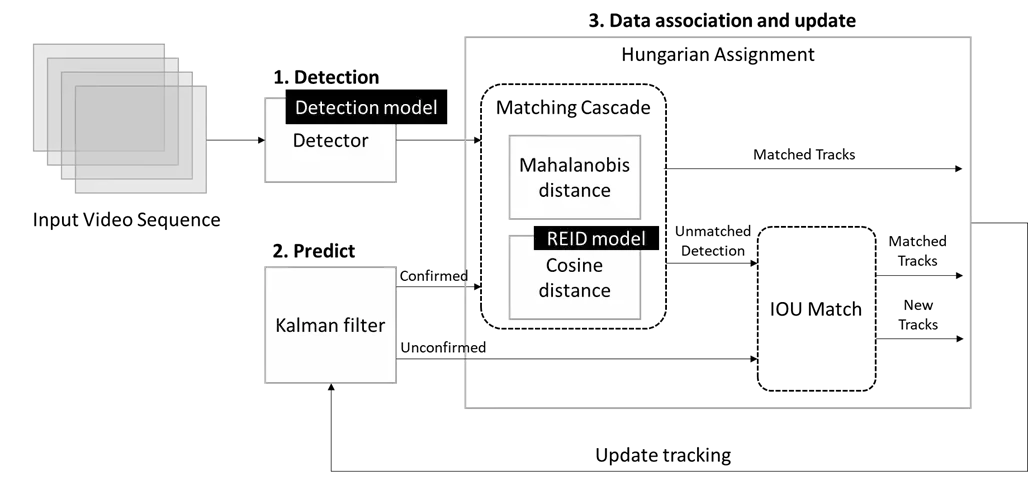

有个render,结合题目名,可能是ssti

同时注意到url,无论点进哪个文件,url的格式都为file?filename=/xxx&filehash=xxx

![]()

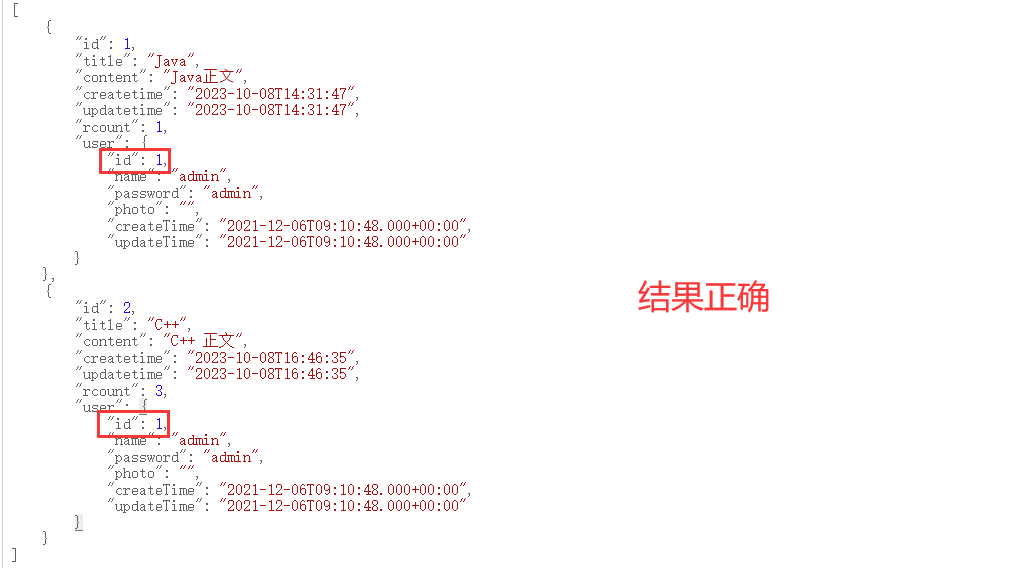

所以结合hints.txt中的提示,filehash就是md5加密得到的,需要找到cookie_secret

先尝试一下是否存在ssti

构造payload

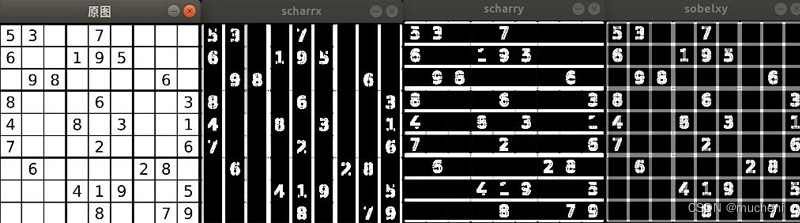

/file?filename=/fllllllllllllag&filehash={{2+2}}报错,可能存在过滤

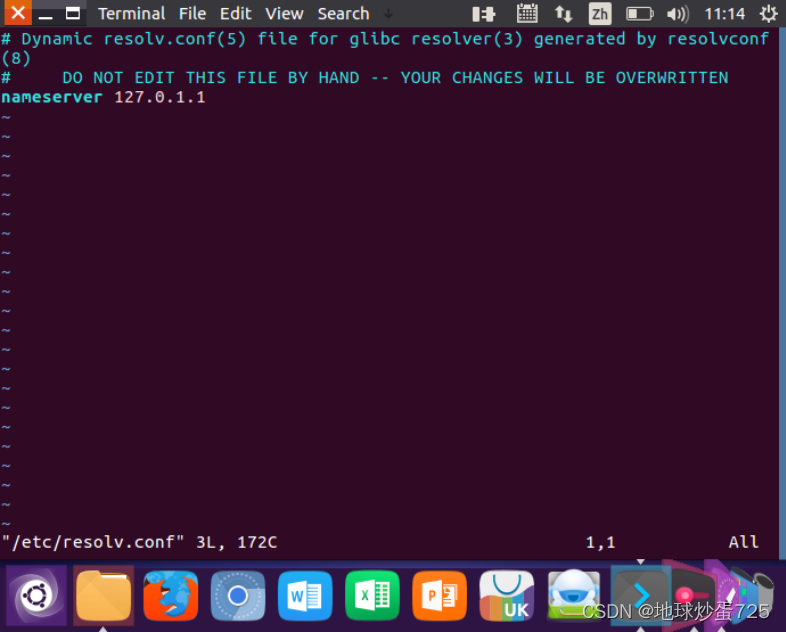

这里借助百度查到,Tornado框架的附属文件handler.settings中存在cookie_secret

构造payload

/error?msg={{handler.settings}}得到cookie_secret

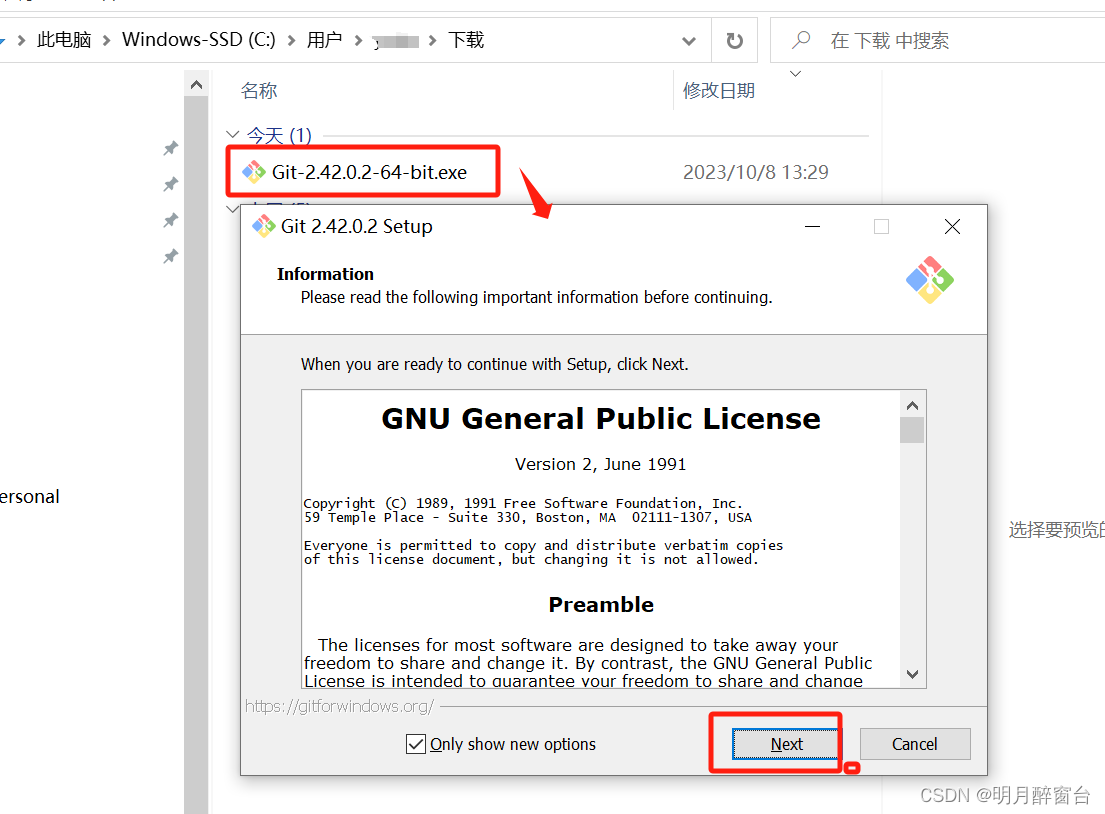

结合hints.txt中的提示:md5(cookie_secret+md5(filename))

即md5('c3ddd8d3-e964-4829-89f7-56323c16a796'+md5('/fllllllllllllag'))

可得到

php中间是"."

构造payload

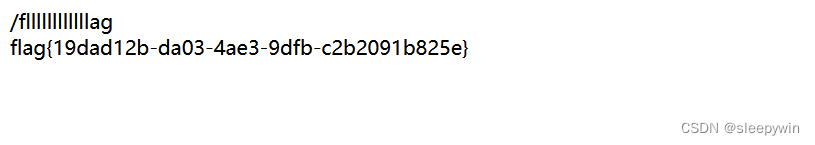

/file?filename=/fllllllllllllag&filehash=3553b8005db70c9e5e401d3f3cd0a250得到flag

总结

因为render()是tornado里的函数,可以生成html模板。是一个渲染函数 ,就是一个公式,能输出前端页面的公式。

tornado是用Python编写的Web服务器兼Web应用框架,简单来说就是用来生成模板的东西。和Python相关,和模板相关

参考文章链接:

[护网杯 2018]easy_tornado_超级兵_140的博客-CSDN博客

![2023年中国非晶带材产量、竞争现状及行业市场规模前景分析[图]](https://img-blog.csdnimg.cn/img_convert/824ec5ac4d944b216bfb88bb6b452c08.png)

![2023年中国人防服务需求现状及行业市场规模前景分析[图]](https://img-blog.csdnimg.cn/img_convert/5f9a07f83d7bf0dfabba7fb45fd93bc6.png)